Un ransomware o 'secuestro de datos' en español, es un tipo de programa dañino que restringe el acceso a determinadas partes o archivos del sistema operativo infectado y pide un rescate.

Un ransomware o 'secuestro de datos' en español, es un tipo de programa dañino que restringe el acceso a determinadas partes o archivos del sistema operativo infectado y pide un rescate.

Los servicios de Claro en Centroamérica presentan irregularidades desde el pasado 25 de enero, tras confirmar inicialmente

inconvenientes dentro la red de telefonía móvil"

La firma finalmente confirmó el 2 de febrero en un breve comunicado que los problemas se originaron por un caso de ransomware en sus sistemas.

La compañía se ha mantenido hermética sobre los alcances del secuestro de data tras el primer mensaje, pero mantiene activos los servicios, aunque con intermitencias y responde a consultas puntuales de clientes en redes sociales como X.

Estamos comprometidos para hacer posible un mundo mejor. 🌎

— Claro Guatemala (@claroguatemala) February 2, 2024

¡Gracias por tu confianza, Claro que sí! pic.twitter.com/xF4vDX9M73

A 14 días del incidente, los servicios de colecturía de servicios mediante aplicaciones o sistemas de banca electrónica siguen fuera de línea.

Los alcances de este incidente son relevantes: Claro, filial de América Móvil -propiedad del magnate mexicano Carlos Slim-, es uno de los principales jugadores del sector de telecomunicaciones en el istmo.

Hasta septiembre de 2023, la operadora tenía en la región centroamericana 16,9 millones de suscriptores de celulares, 4,8 millones de accesos a líneas fijas (que incluye telefonía fija, banda ancha y TV por cable y DTH) y 1,5 millones de accesos de banda ancha.

La operación centroamericana de Claro incluye a Guatemala, El Salvador, Honduras, Nicaragua y Costa Rica, países donde los usuarios siguen reportando incidencias.

PREOCUPACIÓN DE CLIENTES CLARO

Estos son los datos que se conocen del ataque, las principales preocupaciones de los usuarios, las primeras reacciones de parte de los reguladores del sector y algunas de las interrogantes sobre el incidente.

1- Trigona: El origen del ataque a Claro

Varias fuentes han identificado al grupo Trigona como el origen del secuestro de datos (ransomware) de Claro. Sin embargo, la empresa no ha confirmado que esta sea la fuente.

El blog de Devel Group, una empresa especialista en ciberseguridad, destaca que la región ha sido testigo de una serie de ataques cibernéticos

devastadores con la llegada del ransomware Trigona".

Varios especialistas han filtrado capturas de pantalla del supuesto pedido de rescate del grupo Trigona.

Germán Fernández, identificado en X como security researcher en CronUp.com y CuratedIntel, publicó en su cuenta (@1ZRR4H) el pasado 3 de febrero una imagen que correspondería a la nota de rescate dejada por los atacantes en el caso de Claro.

Dicha imagen dice que

los datos críticos de la empresa fueron llevados a nuestros servidores. Por ahora los datos están seguros. Eixigimos negociaciones".

🔴 #Trigona ransomware golpea a la compañía de telecomunicaciones Claro (América Móvil) en Centroamérica.

— Germán Fernández (@1ZRR4H) February 3, 2024

* Imagen corresponde a la nota de rescate dejada por los atacantes.

Más contexto sobre el incidente y el impacto en millones de usuarios: https://t.co/D7V8ib0QRs

H/T… pic.twitter.com/S2u6u7BGOd

2- ¿Qué tipo de fallas ocurren?

Varios usuarios de Claro en redes sociales reportaban intermitencias en el servicio y la imposibilidad de usar la app de la empresa para compra de paquetes de datos y voz, así como problemas con los pagos.

La app Mi Claro -en el apartado de pago de factura y compra de paquetes- se mantenía inactiva. Los usuarios en Costa Rica han reportado que la contingencia también ha paralizado procesos de activaciones y bloqueos de líneas.

Otros usuarios han reportado una disminución de la velocidad. Sin embargo, otros no reportan variaciones en las condiciones de sus servicios de internet, voz o de televisión, pero desconoce el alcance de la afectación.

3- Preocupación por la seguridad de los datos de los usuarios

Según el reporte de América Móvil, a septiembre de 2023, Claro administraba una cartera total de 23 millones de clientes en Centroamérica, entre suscriptores de telefonía móvil, accesos a líneas fijas y de banda ancha. Sin embargo, se desconoce si información sensible fue afectada por el ataque.

Usuarios en X reclaman a la empresa más información y piden más claridad sobre el estado de la data sensible, entre ellos el usuario @helloworld_mz quien exigió la necesidad de saber si había datos de usuarios comprometidos o no.

¿Les pidieron algo para liberar los dispositivos o los datos? Deberían ser más responsables y especificar si no se vieron comprometidos los datos de sus usuarios"

publicó @helloworld_mz en respuesta a una publicación de Claro Nicaragua.

Les pidieron algo para liberar los dispositivos o los datos. Deberían ser más responsables y especificar si no se vieron comprometidos los datos de sus usuarios.

— 🇳🇮 Marvin Zúniga 🇪🇸🇪🇸 (@helloworld_mz) February 3, 2024

4- Sin posibilidad de comprar servicios en línea

Uno de los rubros más afectados es el de telefonía móvil prepago. Varios usuarios en los países centroamericanos han dicho que no pueden de comprar paquetes de navegación en los sistemas de autogestión en la app o web. Claro Guatemala ha informado que pueden recurrir a recargas en tiendas, en tanto algunos usuarios han informado que han recibido bonos de navegación por la contingencia.

En el caso de los usuarios post-pago la empresa refiere que pueden realizar el pago de sus servicios en sus agencias y bancos.

Mi periodo de pago esta a punto de vencer ya q mi teléfono de línea que puedo hacer en ese caso?

— Andrea Elizabeth Oxlaj Lopez (@oxlajandrea402) February 4, 2024

5- ¿Qué dicen los reguladores?

Nicaragua y Costa Rica investigan la situación. El Instituto Nicaragüense de Telecomunicaciones y Correos (Telcor) emitió un comunicado el 26 de enero debido a las fallas en el sistema.

Estamos dando seguimiento y ejecutando acciones correspondientes"

dijo la entidad, en tanto mantiene inspecciones sobre el estado de los servicios en general.

#TelcorNicaragua 🇳🇮 Informa a la población nicaragüense: pic.twitter.com/cyFYoWCmiu

— TELCOR Ente Regulador (@TELCORNicaragua) January 26, 2024

En Costa Rica, la Superintendencia de Telecomunicaciones (Sutel) pidió a los usuarios dar seguimiento a las fallas.

La empresa (Claro) ha informado que está en proceso de restablecimiento de los servicios. No obstante, si como usuario se ha visto afectado por los citados problemas en los sistemas de Claro, primero interponga su reclamación ante el operador, para lo cual es importante que le den un número de queja o gestión”

dijo la entidad.

La Sutel recalcó que si después de 10 días, los usuarios no reciben respuesta o la ofrecida no es satisfactoria pueden escalar el caso en la entidad.

En tanto, en El Salvador, la Superitentendencia General de Electricidad y Telecomunicaciones (Siget), ha respondido a los usuarios que reportan fallas y les ha orientado en hacer los reclamos en su Centro de Atención al Usuario para dar seguimiento a los casos.

6- ¿Qué medidas pueden tomar los usuarios?

Pese a que no se conoce específicamente qué tipo de datos de usuarios son afectados con el caso de ransomware, varios especialistas sugieren a los usuarios tomar precauciones.

Entre ellas el bloqueo de tarjeta de crédito o el cambie su información (correo y datos de tarjeta de crédito o débito) en caso de que haya sido registrada para facilitar los cobros mensuales o de recargas de datos en los sistemas de Claro.

Además, de mantenerse pendiente de los movimientos de sus tarjetas y evitar hacer clic en correos que solicitan agregar información ya que pueden ser casos de suplantación de identidad o phishing.

¡Hola! 👋 Para nosotros es un gusto saludarte. Te informamos, al identificar actividades anómalas en nuestros sistemas, tomamos medidas inmediatas conforme a nuestros protocolos, y decidimos apagar nuestros sistemas como medida precautoria.

— Claro Guatemala (@claroguatemala) February 7, 2024

7- ¿Hay más riesgos de más ataques de Trigona?

El blog de Devel Group recalca que Trigona cifra archivos y ha dejado a varias empresas locales en estado de emergencia.

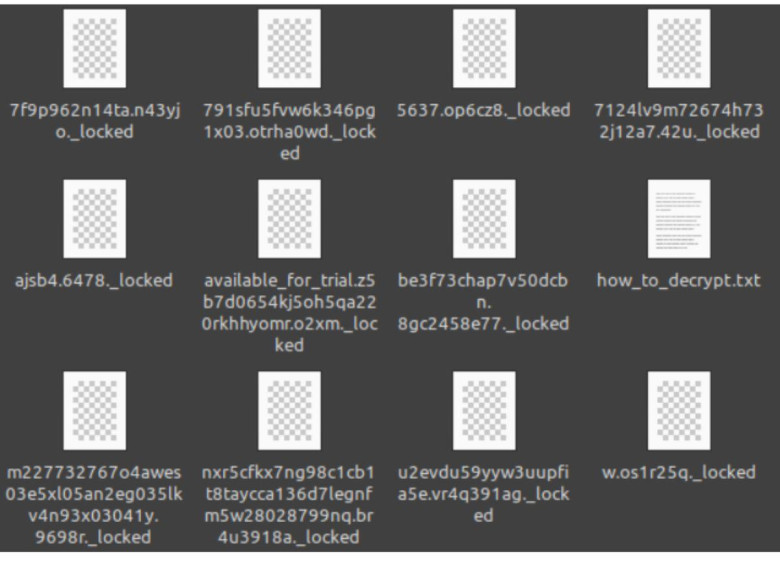

Este ransomware, conocido por agregar la extensión “._locked” a los nombres de archivo, ha desatado el caos en organizaciones de todos los tamaños"

reitera.

La fuente añade que Trigona opera mediante la encriptación de archivos esenciales, cambiando nombres como:

1.jpg” a “1.jpg._locked” y “2.png” a “2.png._locked”

Además, deja su marca característica al incorporar la clave de descifrado cifrada, el ID de la campaña y el ID de la víctima en cada archivo afectado y advierte que la nota de rescate dejada por el grupo

sumerge a las víctimas en un estado de incertidumbre y temor".

La llegada de Trigona ha dejado a la región en estado de alerta, destacando la necesidad crítica de prácticas de ciberseguridad sólidas. La resistencia contra estos ataques radica en la concienciación, la prevención proactiva y la adopción de medidas de seguridad avanzadas"

concluye Devel Group.

8- ¿Qué tan antiguo es Trigona?

Según Trend Micro el ransomware Trigona es una familia de ransomware relativamente nueva que comenzó a funcionar a finales de octubre de 2022.

Los operadores de Trigona se han mantenido muy activos y, de hecho, han estado actualizando continuamente sus binarios de ransomware. En abril de 2023, Trigona comenzó a atacar servidores MSSQL comprometidos robando credenciales a través de métodos de fuerza bruta. En mayo de 2023, encontramos una versión para Linux de Trigona que compartía similitudes con su homóloga de Windows"

describe.

Según los datos de Trend Micro Smart Protection Network, EE. UU. e India fueron los países con el mayor número de detecciones de ransomware Trigona, mientras que Israel, Turquía, Brasil e Italia también tuvieron un recuento significativo, mientras que los os ataques se centraron principalmente en las industrias de tecnología y salud.

Comentarios

0 comment